Chmura Kupca to rozbudowane narzędzie wspomagające zarządzaniem siecią sklepów. Nie opiszę tu wszystkich zagadnień z tą Chmurą związanych. Zajmę się jednym konkretnym narzędziem, które jest w niej dostępne. Chodzi generalnie o narzędzie pozwalające na zbieranie ofert od różnych dostawców w postaci gotowych cenników i wybieranie na ich podstawie tych dostawców, od których najkorzystniej jest kupować danych towar. Aby dobrze zidentyfikować towary, używa się kodów kreskowych.

Nieco szerzej na temat oferty elektronicznej napisałem w artykule „Oferta elektroniczna”

Chmura Kupca – kto się liczy w grze?

W wyścigu, który jest na rynku, polegającym na wyprzedzeniu konkurencji niestety nie wszyscy się liczą. Jeśli twój Klient korzysta z narzędzi do automatycznego porównywania cen towarów, to warto wdrożyć takie rozwiązanie, aby twoja oferta nie była pomijana. To nie oznacza, że jest gorsza. Po prostu trudniej Ci będzie konkurować z kimś, kto lepiej komunikuje Klientowi swoją ofertę. Jeśli jesteś dostawcą lub dystrybutorem i wiesz, że twój klient korzysta z rozwiązań pozwalających na automatyczne dobieranie dostawców na podstawie ofert elektronicznych, to musisz rozważyć „wejście” w tego typu rozwiązania, aby twój Klient mógł otrzymać ofertę i łatwo ją przeanalizować.

Oferta elektroniczna

Dane przesyłane do narzędzi analizujących oferty mają zwykle prostą strukturę. Są to proste pliki przesyłane przez pocztę elektroniczną lub przez FTP. Praktycznie każdy program sprzedażowy da się wyposażyć w taką możliwość, by wymagane przez Klienta pliki potrafił generować i przesyłać. Działanie takie może zautomatyzować.

Napisałem sporo programów posiadających podobną funkcjonalność. Programy te łączyły się z różnymi systemami sprzedażowymi, od najtańszych programów typu Subiekt, po naprawdę drogie i rozbudowane. Nie spotkałem też takiego programu, w którym byłoby to niemożliwe.

Przemiany na rynku

Sprzedaż hurtowa w ostatnich dniach przeżywa głębokie przemiany związane z wdrażaniem rozwiązań polegających na automatycznym wyborze oferowanych towarów na podstawie analizy zapotrzebowania oraz cen oferowanych przez dostawców. Realizuje to właśnie oferta elektroniczna.

Oferta elektroniczna – jak działa?

Klient, przeważnie większy podmiot, czasem sieć, otrzymuje od swoich dostawców dane dotyczące cen oferowanych przez nich towarów. Dane należy oczywiście regularnie aktualizować. Na podstawie otrzymanych danych program po stronie Klienta wybiera tego dostawcę, od którego najkorzystniej jest dany towar kupić. Co do zasady jest to bardzo proste. W szczegółach jednak może się okazać, że takie proste to nie jest.

Pytania

Czy oferowane przeze mnie ceny są lepsze od konkurencji?

Czy sposób komunikowania o moich cenach jest lepszy od konkurencji?

Jeśli moje ceny są gorsze od konkurencji, to program komputerowy, który „decyduje” o doborze dostawcy nie wybierze mojej firmy.

Jeśli moje ceny są lepsze od konkurencji, ale nie umiem odpowiednio poinformować o tym Klienta, to Klient wybierze innego dostawcę.

O ile sama cena oferowana przez moją firmę czasem jest trudna do zmiany, to sposób komunikacji jest ty, co mogę zawsze zmienić, poprawić i czasem nawet z gorszymi cenami wygrać. Jak? Po prostu lepiej je przedstawię.

Oferta elektroniczna – przykład

Przykład.

Wyobraźmy sobie, że moja oferta wygląda tak, że towar kosztuje 5 zł. Jeśli jednak ktoś kupi 4 szt. tego towaru, to 1 szt. otrzyma gratis. Realnie zatem ktoś, kto chce kupić 5 szt. zapłaci 20 zł, po 4 zł za każda sztukę. Rzecz w tym, że promocje zdefiniowana w moim programie mówi, że przy zakupie 5 szt. cena nadal wynosi 5 zł i w tym 1 gratis. Mało tego. Większość działających na rynko „porównywarek” nie będzie umiało odpowiednio zinterpretować tak sformułowanych danych. Efekt będzie taki, że w opisywanym przykładzie dostawca, który oferuje ten towar w cenie 4,99 zł wygra mimo, że koszt zakupu 5 szt. wynosi aż 24,95 zł. Nie zawsze wygrywa ten, kto ma lepsze ceny.

Wnioski

Wygrywa ten, kto tak przedstawi ceny, by zostały uznane przez program za lepsze.

Muszę tu uzupełnić, że decyzja o wyborze dokonuje się przy każdym zakupie. Nie działa to tak, że raz okażę się lepszy, przedstawię raz lepszą ofertę, to już wygrałem. Nie działa to też tak, że jak raz przedstawię gorszą ofertę, to przegrałem. Po prostu przy każdym zamówieniu program komputerowy wybiera najlepszą ofertę dla danego zakupu spośród tych danych, które posiada. Generuje zamówienia i je wysyła.

Powinienem dostosować program w mojej firmie, abym mógł dostarczać oferty w formie elektronicznej. To nieuniknione. Należy zadbać o to, by mój program miał taka możliwość.

Zadbanie o to, aby moja oferta była „czytelna” dla programu komputerowego jest ogromnym wyzwaniem i jednocześnie szansą na osiągniecie przewagi konkurencyjnej.

Jak chronić firmową pocztę – spam

Jak chronić pocztę firmową przed spamem? Zabezpieczenie przed spamem to temat szeroko opisywany i często poruszany. Przeważnie spam wszyscy rozumieją jest jako niechciana poczta, którą odbierają nasze skrzynki firmowe. Do zabezpieczeń przed tym zjawiskiem służą filtry antyspamowa umieszczone na serwerach pocztowych i o nich nie chcę tu pisać. Chcę zająć się sprawą poczty, którą wysyłamy ze skrzynek firmowych, a która to poczta może zostać uznana za spam. Jeśli wysyła się tego dużo, możemy trafić na czarną listę. W konsekwencji komunikacja z naszymi kontrahentami nie będzie możliwa, bo ich serwery pocztowe będą odrzucały nasz maile.

Zabezpieczenia

Wiele firm korzysta z usług zewnętrznych firm hostingowych. Nie ma w tym nic złego. Trudno byłoby niewielkiej firmie utrzymywać serwer pocztowy. Przy wyborze firmy, która świadczy takie usługi wybierz taką, która wspiera zabezpieczenia poczty SFP, DKIM i DMARC. Nie chcę szczegółowo opisywać, na czym te zabezpieczenia polegają. Tu uzmysłowię jedynie, jak to jest ważne.

Opisywane zabezpieczenie m.in. polega na tym, że jest jasno określone, z jakiego adresu IP może być wysyłana poczta z danej domeny. To ogranicza możliwość wysyłania spamu przez kogoś, kto podszywa się pod naszą domenę. Taka wiadomość jest wysyłana z innego adresu IP. Bez stosowania opisywanych zabezpieczeń nasz domena łatwiej może trafić na czarną listę.

W moim odczuciu obsługa wymienionych zabezpieczeń powinna być dziś standardem. Niestety niektóre i to nawet bardzo duże firmy hostingowe, tego nie wspierają. Jeśli masz możliwość wyboru, wybierz właściwie.

Opisywane zabezpieczenia wspiera na przykład nazwa.pl i HostingHouse. Niestety nie wspiera home.pl

EDI

EDI to najogólniej wymienianie się pomiędzy firmami ściśle zdefiniowanymi formatami plików w celu dostarczenia w postaci elektronicznej różnych dokumentów. Mogą to być zamówienia, faktury itp. Firmy umawiają się, jakim formatem przesyłania dokumentów będą się posługiwać oraz na jakie skrzynki pocztowe wiadomości będą przekazywać te wiadomości. Czasem do takiej wymiany dokumentów służą serwery FTP, ale tu zajmujemy się przesyłaniem przez e-mail.

EDI niestety stanowi poważny problem w dużych firmach handlowych. Firmy wysyłają czasem kilka tysięcy maili dziennie. Wszystkie te maile zawierają załączniki z dziwnymi znaczkami. Przeważnie nie są to pliki, które człowiek może normalnie przeczytać. Treść maili również nie jest imponująca. Filtry antyspamowe często interpretują takie wiadomości jako spam.

Dodatkowym zagrożeniem jest to, że odbiorcami wiadomości mogą być małe firmy, które korzystają z darmowych skrzynek pocztowych. Takie adresy bywają zmieniane. Czasem dawno temu ustawiony adres klienta po prostu znika z przestrzeni Internetu. Czasem po prostu ktoś nie przedłuży ważności swojej domeny. W takich przypadkach poczta, którą wysyłamy, trafia do nieistniejących adresatów. To źle. To obniża wiarygodność naszego serwera pocztowego. W ten sposób możemy trafić na czarną listę.

Czasami osoby, które uzupełniają kartoteki klienta i wprowadzają adres e-mail do korespondencji, robią to „na telefon”. Zdarzają się błędy.

Konieczne jest dokładne kontrolowanie wysyłanych wiadomości. Za każdym razem, gdy trafi wiadomość zwrotna, że dany adresat nie istnieje, natychmiast należy zablokować możliwość wysyłki na taki adres.

W moim programie służącym do wysyłki faktur elektronicznych zastosowałem mechanizm blokady adresów. Uznałem, że jako administrator systemów nie mogę korygować kartotek klientów. Poza tym miałbym często sytuację, w której ja coś poprawię, a za chwilę ktoś inny przywróci poprzedni, błędny zapis. Dlatego niezależnie od tego, ile błędnych adresów znajduje się w kartotekach, przez mój program taki błąd nie przejdzie.

Jak chronić firmową pocztę – hasła

Wiem, że w różnych firmach istnieje różne podejście do haseł, ja generalnie nie udostępniam haseł do skrzynek. Wiem, wiem, że to niezupełnie tak powinno być. Jako administrator nie powinienem znać haseł. Ale z drugiej strony muszę zabezpieczyć skrzynki przed hasłami trywialnymi i słownikowymi. Bardziej istotne jest, aby użytkownicy nie konfigurowali sobie dostępu do skrzynek pocztowych na swoich, domowych komputerach i innych nieautoryzowanych sprzętach. Zbyt łatwo dochodzi do zainfekowania wirusami. Jedynie zaufani użytkownicy mają udostępnione hasła, aby mogli w wyjątkowych sytuacjach skorzystać z poczty za pośrednictwem przeglądarki internetowej.

Czy ktoś jeszcze pamięta takie urządzenia?

Zanim opowiem o tym, co mam na myśli mówiąc stare programy, stare sprzęty … opowiem smutną historię o tym, jak to pewna firma zaniedbała swoich klientów i przestała dbać o swój program.

Stare programy – Windows mobilny 6.1

Pewna firma miała w swojej ofercie program sprzedaży mobilnej przeznaczony dla akwizytorów. Program był zintegrowany z ich rozwiązaniem ERP. Sam program działał stosunkowo nieźle wtedy, kiedy był pisany. Jednak zaprzestano jego rozwoju w kierunku nowych platform.

Pewnego dnia jasnym było, że dni Windows’a mobilnego w wersji 6.x są policzone. Na rynku nie było już dostępnych nowych urządzeń, które działałyby pod tym systemem operacyjnym. Te zaś, które były w użyciu, po prostu rozpadały się w rękach. Proszę mi wierzyć! Opiekowałem się pokaźną grupą przedstawicieli handlowych i wiem, o czym mówię. Klientowi groziła katastrofa.

Gdyby firma poważnie traktowała swoich klientów, zapewniłaby wsparcie i rozwój dla sprzedanych programów. W przypadku niemożności zapewnienia dalszego wsparcie w oparciu o wykorzystywane technologie, należało poszukać nowych możliwości i odpowiednio wcześniej przystąpić do prac, aby stworzyć nowy program w oparciu o nowe technologie. Tak się nie stało. Szkoda.

Tak oto powstał mój program sprzedaży mobilnej

Gdy zbliża się koniec

Opisałem przykład dotyczący programu mobilnego, ale niestety nie jest to przykład odosobniony. W ofercie tej firmy znajduje się jeszcze kilka rozwiązań, których życie niedługo się skończy. Powszechnie wiadomo, że życie technologii Flash dobiegło końca. Podobnie rzecz ma się z wykorzystaniem niektórych rozwiązań Java w przeglądarkach. Co wtedy?

Jako twórcy programów muszę kierować się etyką w swoim zawodzie. Nie wolno mi pozostawić swoich klientów z rozwiązaniami, których nie da się już używać, a które są w istotny sposób powiązane z działalnością firmy. Kiedy wiem o tym, że jakaś technologia kończy swoje życie, muszę mieć przygotowane nowe rozwiązanie.

Jak dbać, by nie były stare

Programy, nad którymi pracuję, nie muszą wykorzystywać najnowszej technologii. Zaczynając tworzyć jakiś całkiem nowy projekt warto wybrać możliwie nowoczesną technologię. Zawsze robię rozeznanie na rynku, by sprawdzić, czy przypadkiem urządzenia potrzebne do pracy w tej technologii nie są zbyt drogie. Program jednak żyje. Po kilku latach zawsze coś jest nieco stare. Może to dotyczyć jakiejś biblioteki itp. Co wtedy?

Moim zadaniem jako autora programu jest dbanie o to, by na bieżąco sprawdzać, co się dzieje w szeroko rozumianym świecie IT. Jakie technologie zbliżają się do końca? Co pojawia się nowego? Nikt tego za mnie nie zrobi. Tylko ja wiem, co jest w środku mojego programu. Tego wymaga zwykła uczciwość wobec klientów.

Stare programy – moja rada

Przeszłości nikt z nas nie może zmienić. Na przyszłość jednak możemy być mądrzejsi i wybierać takie rozwiązania, które ograniczą przyszłe problemy.

Warto nawiązywać współpracę z firmami, które stosują zasady etyki zawodowej. Dobrze też jest stosować programy z otwartym kodem. Dzięki temu nie wiążemy się tak ściśle z firmą, która może okazać się nieuczciwa.

Informatyka w biznesie – interdyscyplinarne podejście do działania firmy. Informatyka działa na styku finansów, sprzedaży, planowania, logistyki itd. Nie można rozwijać jednej dziedziny funkcjonowania firmy kosztem drugiej. Potrzebny jest zrównoważony rozwój we wszystkich kierunkach, co właśnie przy użyciu technologii informatycznej jest możliwe.

Informatyka w biznesie – wyzwania

Nasze otoczenie biznesowe stale się zmienia. Dla wielu firm zastosowanie rozwiązań internetowych był nie tylko czymś, co pozwalało na wyprzedzenie konkurencji, ale wręcz przetrwanie. Pandemia COVID uświadomiła wielu przedsiębiorcom, że sklep internetowy to nie jakiś jedynie dodatek do ich działalności, ale konieczność.

Zmiany w przepisach prawa to również ogromne wyzwanie dla firmy. Choćby wprowadzenie nowego pliku JPK sprawia, że potrzebne jest coś, co pozwoli na sprawne dostosowanie się do wymagać fiskusa.

Potrzebujesz zatem takiego wsparcia informatycznego, które nie tylko będzie w przypadku pojawiających się wyzwań realizować twoje wytyczne, ale rozumiejąc sytuację firmy, pokaże otwierające się możliwości.

Informatyka w biznesie – wdrożenia

Cały świat się zmienia, więc i firma się zmienia. Firma się zmienia, więc i sposób pracy w firmie się zmienia. Wszystkie te zmiany trzeba odpowiednio wdrożyć. To jedna z ważniejszych części funkcjonowania firmy w ogóle a przy okazji również dotyczy to wykorzystania narzędzi informatycznych. Wdrożenie to wykorzystanie do maksimum tego, co w technologii jest dostępne w ramach naszego budżetu.

Wdrażając zmiany, a wdrażasz je nawet wtedy, kiedy tego tak nie nazywasz, potrzebujesz takiego wsparcia informatycznego, które rozumie twój biznes i odpowiednio dostosuje dostępne narzędzia dla dobrej współpracy całej firmy.

Informatyka w biznesie – programowanie

Nie ma na świecie programu, który może wszystko. Nawet najdroższe programy mają ograniczenia. Nie oznacza to jednak, że musimy zawsze się godzić na wszystko, co daje nam program. Ani nie jest konieczne od razu szukać najdroższego programu, bo może w przyszłości będzie będzie potrzebna nowa funkcjonalność. Nawet w najprostszych i tanich programach wykorzystywanych w dzisiejszym biznesie możliwe są zmiany i rozszerzenia.

Przykład: Zupełnie niedawno weszły w życie przepisy nakazujące właścicielom sklepów z bronią i amunicją dokładniejszą ewidencję zmian na dokumentach wydania i przyjęcia. Zatem należy ewidencjonować nie tylko to, kto i kiedy coś dostarczył lub nabył, ale również kto i kiedy dokonał jakiejś zmiany w dokumencie. Na ogół programy takiej funkcjonalności nie posiadają. Jednak drobna zmiana w bazie danych pozwoliła na zaspokojenie nowych potrzeb bez konieczności kupowania nowego programu.

Informatyka w biznesie – redukcja kosztów

Koszt to nie tylko pieniądze, które się wydaje. Kosztem są również pieniądze, których się nie zarabia. Jeśli więc rozwiązanie informatyczne powoduje zbyt dużo pracy wynikające z obsługi programu, to takie rozwiązanie po prostu jest złe.

Potrzebujesz wsparcia informatycznego, które oszczędza twoje pieniądze. Oszczędza je zdejmując niepotrzebne obowiązki z pracowników i robi to w sposób racjonalny. Koszt programu lub wdrożenia zmiany w programie nie może przekroczyć korzyści wynikającej z tej zmiany.

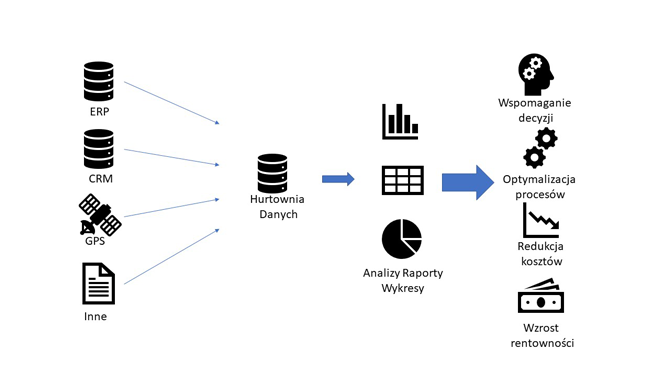

Hurtownia danych nie jest celem samym w sobie. Mógłbym zażartować, że hurtownia danych nie jest wszystkim, ale wszystko w raportowaniu i analizie bez hurtowni danych jest niczym. Więcej we wpisie Hurtownia danych

Hurtownia danych – cel techniczny

Z technicznego punktu widzenia potrzebne jest tworzenie hurtowni danych, ponieważ źródła danych, jakie potrzebne są do analizy z reguły są różne, czasem bardzo różne. Posiadamy dane księgowe. Wiemy o kosztach delegacji handlowców, które wynikają z faktur (paliwo, gadżety reklamowe, …). Jednak możemy mieć też karty pracy, w których w szczegółach jest rozpisane, ile godzin zostało poświęconych konkretnym Klientom. To oczywiście dotyczy handlowców, którzy prowadzą długotrwałe negocjacje z Klientami. Przedstawiciele handlowi, którzy odwiedzają jednego dnia 5 czy nawet 15 klientów oczywiście nie będą wypisywać karty pracy. Jednak poruszają się służbowym samochodem, który ma zamontowany pozycjoner GPS. O takim przypadku pisałem we wpisie Sprzedaż mobilna GPS. Mówiąc krótko, trzeba wszystkie dane umieścić w jednym miejscu i ułożyć je w jednakowy sposób, aby dało się je przeglądać w sposób przekrojowy. Przekrojowe podejście jest w pewnym uproszczeniu możliwe, gdy tą samą metodą można przeanalizować całość danych i uzyska się poprawny wynik.

Z technicznego punktu widzenia potrzebne jest, aby dane były poukładane w jednej bazie danych i w jednakowy sposób. Wtedy da się stworzyć przekrojowy raport w oparciu o dostępne programy analityczne.

Hurtownia danych – narzędzia

Swoją przygodę z hurtownią danych rozpocząłem w latach, kiedy na rynku dostępny był MS SQL Server w wersji 7. Trudno było mówić o możliwościach zastosowania tej wersji do zaawansowanych analiz. Jednak od następnej wersji, czyli MS SQL Server 2000 możemy mówić już o czymś takim, co określa się mianem Business Intelligence. Wykorzystanie rozwiązania Microsoft jest o tyle korzystne, że w jednym pakiecie posiada zarówno sam silnik bazy danych, jak i narzędzia OLAP. Właściwie wszystko da się zrealizować na tym jednym pakiecie.

Rozwiązania Oracle są z technicznego punktu widzenia bardzo podobne. Mały problem może polegać na tym, że w tym przypadku trzeba oddzielnie kupić licencję na silnik bazy danych Oracle i oddzielnie narzędzia analityczne. To oczywiście nie musi oznaczać większych wydatków. Z reguły jest tak, że ktoś inny jest tym użytkownikiem, który dane wprowadza, inny zaś, który tworzy raporty. W podejściu Oracle potrzebna jest jedna licencja na serwer bazy danych i jedna na narzędzie analityczne. W podejściu Microsoft potrzebne są dwie licencje na wszystko.

Hurtowania danych – jak

Już z pobieżnej wiedzy o tym, czym jest hurtowania danych i do czego służy widać, że do wdrożenia takich rozwiązań potrzebny jest ktoś, kto za i rozumie potrzeby firmy w dziedzinie raportowania i analiz. Jest też potrzebny ktoś, kto umie te potrzeby zaspokoić w postaci stworzenia odpowiednich zestawów danych i umie też je zwizualizować w postaci raportów liczbowych i graficznych.

Urządzenia mobilne, których używa się do zbierania zamówień u Klientów to również doskonałe urządzenie pozwalające na rejestrację lokalizacji. Czy można to jakoś wykorzystać? W niniejszym wpisie zajmę się zagadnieniem „Sprzedaż mobilna GPS” – wykorzystanie danych o lokalizacji Klienta oraz Przedstawiciela Handlowego.

Sprzedaż mobilna GPS – lokalizacja

Nie każdy pamięta, że urządzenie mobilne to nie tylko komunikacja, o czym już pisałem wcześniej. Tablet czy smartfon posiada również wbudowaną antenę GPS i doskonale nadaje się do monitorowania lokalizacji. Nie będę się tu teraz wdawał w kwestie prawne. Sądzę, że jest oczywiste, iż Użytkownik każdego urządzenia, które jest w jakikolwiek sposób śledzone, musi być o tym poinformowany. Dotyczy to w takim samym stopniu samochodów z zamontowanym lokalizatorem GPS, jak i tabletem.

Skoro Przedstawiciele Handlowi w twojej firmie posiadają już tablet lub smartfon, który służy im do zbierania zamówień, to może on również służyć do rejestrowania ich lokalizacji. Zapis takich tras da się zapisać dokładnie tak, jak zapisuje się każde zamówienie, da się je wysłać na serwer firmowy i korzystać z danych. To są nasze dane. W dodatku cenne dane.

Sprzedaż mobilna GPS – kilometry

Skoro posiadamy dane o lokalizacjach urządzenia, na którym pracuje nasz Przedstawiciel Handlowy, to wiemy, ile przejechał kilometrów. Mało tego, wiemy, ile przejechał kilometrów w celu złożenia wizyty u konkretnego Klienta. To już nie jest jedynie ogólna informacja dotycząca kosztów paliwa za cały miesiąc. Takie podejście pozwala na uzyskanie szczegółowej wiedzy o koszcie pozyskania zamówienia w odniesieniu do konkretnego Klienta. Taki koszt przecież jest zupełnie inny w przypadku Klienta z siedzibą blisko naszej firmy, a takim, do którego trzeba przejechać 200 km.

Sprzedaż mobilna GPS – zamówienia

Zasadniczo wiedza o miejscu dostawy pochodzi z danych sprzedażowych, które mamy zawsze. Wystawiamy przecież faktury, na których jest adres Klienta. Czasem ten adres jednak może wprowadzać w błąd, bo przecież istnieją firmy wielooddziałowe, które proszą o faktury „na centralę”. Zatem dane o lokalizacji złożenia zamówienia są równie cenne. Pozwalają na skorygowanie ewentualnych niezgodności wynikających ze sposobu fakturowania.

Sprzedaż mobilna GPS – analiza

Skoro posiadamy dane o lokalizacji Klienta, dane o koszcie dojazdu do tego Klienta to teraz należałoby wszystko to połączyć i przeanalizować.

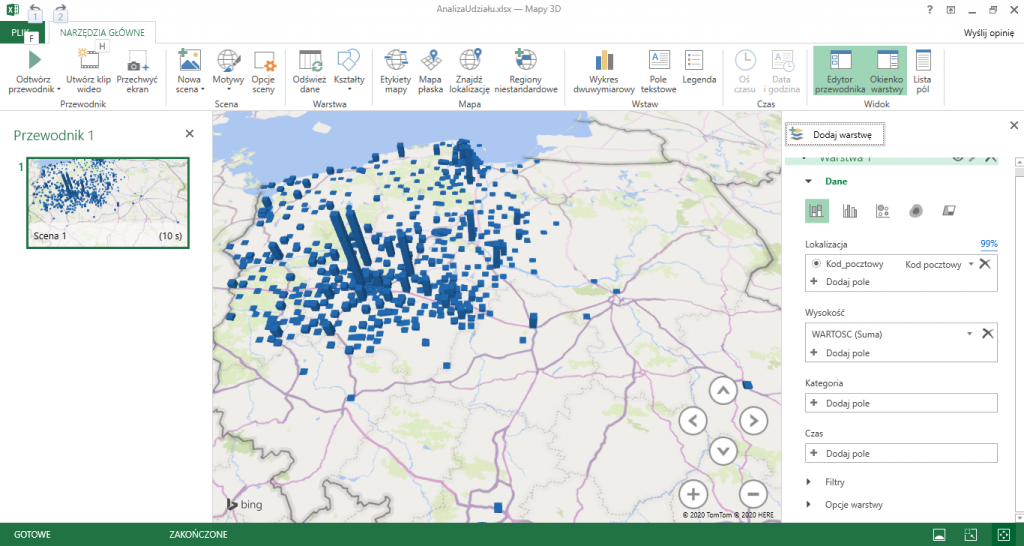

Rysunek, którym rozpoczęty jest niniejszy wpis, to przykład wykorzystania danych o lokalizacji dla ukazania wielkości sprzedaży w poszczególnych regionach. Dokładność tej analizy jest ograniczona chyba tylko fantazją.

Przykłady wykorzystania danych GPS:

- Kosztu pozyskania zamówienia w regionach

- Sprzedaży w regionach

- Analiza wielkości sprzedaży w regionach w połączeniu z kosztem pozyskania zamówienia

Więcej o tworzeniu takich zestawień opowiem innym razem. Warto wykorzystać do tego hurtownię danych.

Sieć domowa – adres IP

Sieć domowa i adres IP, co to takiego?. Jest to w uproszczeniu coś, co pozwala na komunikację między komputerami lub urządzeniami w sieci. Krótko mówiąc, aby kogoś odwiedzić, trzeba znać jego adres.

Sieć domowa – komunikacja

W sieci domowej komunikacja jest bardzo potrzebne. Mamy jakąś drukarkę. Warto, żeby mogli z niej korzystać wszyscy. Mamy jakiś dysk sieciowy. Sens stosowania takiego dysku realizuje się dopiero wtedy, kiedy wszyscy z niego korzystają. W końcu mamy Internet. Do Internetu podłączamy się przez router. To też jest urządzenie sieciowe, które musi być prawidłowo odnajdywane w sieci, aby z Internetu korzystać.

Sieć domowa – pochodzenie adresu IP

Skąd się bierze mój adres IP? Mój, czyli mojego komputera. Jak poznać swoje IP? Jak poznać adresy innych urządzeń?

Na ogół nie jest potrzebna znajomość wszystkich adresów IP. Czasem w ogóle nic o tym nie trzeba wiedzieć. Po prostu klikam na ikonkę sieć i wyświetla się lista urządzeń, do których mogę mieć dostęp. Mam jednak nadzieję, że wolisz to zagadnienie nieco zgłębić.

Adres IP możesz zobaczyć wchodząc w „Ustawienia” (Sieć i Internet -> Ethernet (lub Wi-Fi zależy jak masz podłączony komputer) -> klikasz na ikonkę i tam znajdziesz swój adres.

Możesz też w okienku DOS’owym użyć polecenia „ipconfig” i wtedy wyświetli się twój adres. Wyświetli się również adres routera, który siecią „rządz” – nadaje adresy poszczególnym urządzeniom.

Jeśli korzystasz z okienka DOS’owego (a to dużo szybsze), możesz również poza swoim adresem przeczytać informację o domyślnej bramce (default gateway). Jeśli wpiszesz to, co się tam wyświetla do przeglądarki internetowej, możesz zalogować się do swojego routera i troszkę tam poprawić. Co poprawić? U Ciebie to może być 192.168.0.1 lub coś podobnego, ale przeważnie 1 jest na końcu.

Sieć domowa – DHCP

Router w sieci domowej przeważnie jest jednocześnie serwerem DHCP. W uproszczeniu jest to takie coś, co rozdaje adresy. O tym już była mowa. Musisz jednak wiedzieć, że przydzielenie adresu IP jest jedynie na jakiś czas.

Czasem więc trzeba, przynajmniej dla niektórych urządzeń zarezerwować zarezerwować na stałe adres IP.

Sieć domowa – rezerwacja adresów IP

W większości ruterów jest możliwe przypisanie na stałe adresów IP poszczególnym urządzeniom. Po co? Czasem tak trzeba dla łatwiejszego odnajdywania urządzeń. A praktycznie koniecznie trzeba tak zrobić, kiedy jakiś komputer jest „za drugim routerem” (taka sytuacja została opisana w poprzednim wpisie dla pomieszczenia 3 – tu). Wtedy wykorzystanie nazwy drukarki lub dysku sieciowego nie zadziała.

Trzeba w ustawieniach LAN odszukać czegoś w stylu „DHCP reservation” lub „Bind IP do MAC”. Tam można dla określonego wewnętrznego i unikatowego numeru karty sieciowej przypisać adres IP, który zawsze router będzie przydzielał temu urządzeniu.

Można to też zrobić w samym urządzeniu, w drukarce, w dysku sieciowym, ale bywa to jeszcze bardziej kłopotliwe i czasem jest niebezpieczne. Szczególnie, gdy często Cię ktoś odwiedza. O tym może innym razem, gdy zajdzie potrzeba.

Sieć domowa – dla kogo stałe IP

Stałe IP przydaje się dla urządzeń, z których wszyscy korzystają. U mnie jest to drukarka, dysk sieciowy i AccessPoint. AccessPoint, żebym zawsze wiedział, gdzie go w sieci szukać i móc dokonać jakiejś zmiany (np. dla gości).

Pisałem już, że za drugim routerem trzeba posługiwać się adresami IP. Inaczej urządzenia nie są odnajdywane. Ale czasem nawet w sieci bez drugiego routera bywają kłopoty z odnajdywaniem np.: drukarki. Szczególnie tak się dzieje, gdy korzystamy z jakiegoś przenośnego Wi-Fi i z tym urządzeniem się przemieszczamy.

Wykorzystano urządzenia firmy TP-Link

W dzisiejszych czasach mamy w domu coraz więcej urządzeń, które wymaga dostępu do sieci Internet. Mam tu na myśli różne urządzenia domowa takie jak telewizory, tablety. Czasem nawet lodówka wymaga podłączenia z Internetem. A niestety w większych domach tzw. zasięg sieci bezprzewodowej staje się problemem. Zapewne ktoś tu powie, że jeśli kogoś stać na lodówkę, która wymaga podłączenia do Internetu, to też go stać na to, żeby sobie zakupić odpowiedni sprzęt. Owszem, jest w tym nieco prawdy. Ale przecież nie zawsze chodzi o ludzi z ogromnymi domami i drogimi sprzętami. Po prostu dziś tych urządzeń jest tak dużo i jeszcze przemieszczają się po całym domu. Trzeba to jakoś rozwiązać. Potrzebna jest sieć domowa.

Sieć domowa – tak się już nie da

Powyższy rysunek pokazuje modle, który często jest nierealny. Grube ściany, zakłócenia i inne przeszkody powodują, że czasem nawet w mieszkaniu w bloku taki model nie działa wcale lub działa słabo.

Spróbuję przedstawić przykładowy model. Mam nadzieję, że na tym przykładzie uda Ci się dostosować go do swoich potrzeb.

Sieć domowa – przykład

Wyobraźmy sobie niewielkie mieszkanie z trzema pomieszczeniami, w których są jakieś urządzenia wymagające dostępu do sieci Internet i niekiedy wymagające dostępu do siebie nawzajem (drukarka, dysk sieciowy itp.). Te trzy pomieszczenia są podzielone ścianami, które bardzo tłumią sygnał WiFi.

Z reguły nie da się wszystkiego połączyć jedynie kablem, bo nie każde urządzenie posiada taką możliwość. Ewentualnie jest to kompletnie pozbawione sensu. Przykładem jest smartfon. Mamy więc kilka laptopów, komputerów stacjonarnych, telewizor, dysk sieciowy, drukarkę i urządzenia mobilne (tablety, smartfony). Czasem sytuację dodatkowo komplikuje fakt, że monter akurat w tym pomieszczeniu zainstalował gniazdko do Internetu, bo inaczej się nie dało. Nie ma na to rady. Trzeba z tym jakoś żyć.

W naszym przykładzie gniazdko z Internetem jest w Pomieszczeniu 1. Każdy laptop i komputer potrzebuje uzyskać dostęp do Internetu, drukarki i dysku sieciowego. Każdy smartfon potrzebuje dostępu tylko do Internetu. Podobnie telewizor wymaga jedynie dostępu do Internetu. Jednak tablet wymaga dostępu zarówno do Internetu, jak i dysku sieciowego. Rzecz jasna dysk sieciowy i drukarka muszą być widoczne z poziomu każdego komputera.

Wykorzystane urządzenia sieciowe

• Router 1 – dobry bezpieczny router, który „zarządza” całą siecią. Router pełni tu jednocześnie rolę serwera DHCP, czyli przydziela adresy IP dla każdego urządzenia w sieci.

• Router 2 – obojętne jaki, tani router. Nie musi być bezpieczny, bo nie ma bezpośredniego dostępu do Internetu. Chroni go Router 1

• Switch – urządzenie, które pozwala „rozgałęzić” kable. W dużym uproszczeniu działa to tak, że z jednego kabla można stworzyć rozgałęzienie na 3, 8 lub więcej kabli. Zależy to jedynie od modelu urządzenia. Oczywiście im więcej dodatkowych portów, tym droższy.

• AccessPoint – urządzenie, które podłącza się do sieci kablem i uzyskuje się „przejście” na WiFi w ramach tej samej sieci.

Do czego potrzebny jest router 2? Jest potrzebny, ponieważ każdy router posiada przynajmniej jeden port WAN (taki, który służy do połączenia z siecią zewnętrzną) i 3 lub 4 porty LAN (takie, które służą do połączenia z siecią wewnętrzną). W pomieszczeniu 3 można było zastosować takie urządzenie, ponieważ jest tańsze od AccessPointa i od razu pozwala na podłączenie kilku komputerów. Ma też WiFi, więc można za jego pomocą uzyskać odpowiedni silny sygnał WiFi dla urządzeń mobilnych. Natomiast w pomieszczeniu 3 nie ma żadnego urządzenia, do którego potrzebny byłby dostęp z pomieszczenia 2 lub 1. Router takie połączenie by uniemożliwił.

Switch służy do tego, aby sieć rozgałęzić. Normalnie routery posiadają jedynie 3 lub 4 porty LAN. Nie da się wiec wszystkiego do nich podłączyć. A należy pamiętać, że połączenie kablem jest nieporównywalnie szybsze od WiFi. Jeśli więc używasz dysku sieciowego, na nim są na przykład zdjęcia, to lepiej użyć kabla.

Jeśli drukarka ma port na kabel LAN, to można ją tak podłączyć. Ja miałem taką, która ma jedynie połączenie WiFi.

Przy założeniu, że router dający dostęp do Internetu otrzymuje się od dostawcy Internetu w ramach umowy, całość wykorzystanego sprzętu sieciowego (drugi router, AccessPoint i switch) zamyka się kosztem ok. 200 zł. Do tego dochodzą kable. Mam tu na myśli tańsze urządzenia. Górnej granicy w cenach oczywiście nigdy nie ma.

Wykorzystano urządzenia firmy TP-Link

Sklep internetowy wymaga konfiguracji. Kolejny etap, który tu opiszę, to metody płatności.

Sklep internetowy wymaga konfiguracji. Kolejny etap, który tu opiszę, to metody płatności.

Dotychczas opisałem:

Sklep internetowy – przelew

Przelew to jedna z najprostszych form płatności, ale jednocześnie najmniej wygodna dla Klienta. Musi przecież czekać, aż przelew zostanie zaksięgowany w naszym banku. Przeważnie jest to w godzinach popołudniowych. Dopiero wtedy przygotowujemy paczki. Zatem ewentualna wysyłka następuje dopiero następnego dnia. Warto jednak i tą metodę skonfigurować. Czasem po prostu klienci mają „dziwnych” księgowych i wtedy tylko taka metoda płatności jest możliwa.

W menu moduły -> Module manager znajdź moduł „Płatności elektroniczne” i skonfiguruje wpisując swoje dane i numer konta. Moduł ten instalowany jest w sklepie PrestaShop domyślnie. Pamiętaj, aby go włączyć.

Sklep internetowy – przelew24

Przelew24 to dość wygodny operator płatności kartą lub Blikiem. Warto go wykorzystać. Ma dość korzystne warunki prowizji. Kiedyś na początek poleciłbym PayPal, ale po ostatnich zmianach regulaminu na start nie polecam. Muszę tu zwrócić uwagę, że w przypadku nawiązywania współpracy z Przelew24 strona podlega weryfikacji. Operator sprawdza, czy regulamin sklepu jest zgodny z RODO.

Plugin dla formy płatności przelew24 możesz pobrać stąd. Zainstaluj go w menu Moduły -> Moduel manager -> Załaduj moduł.

Potrzebne Ci będzie konto na przelew24. Po założeniu konta na swoim profilu zobaczysz dane, które Ci będą potrzebne do skonfigurowania pluginu.

Z profilu na przelew24 (zakładka moje dane) potrzebujesz:

- Dane konta (numer)

- Klucz CRC

Trzeba te dane wpisać w odpowiednie pola w konfiguracji PrestaShop’a. Wpisujemy:

- ID sprzedawcy – numer konta z przelew24

- ID sklepu – to samo

- Klucz CRC

Reszta jest dość intuicyjna. Gdybyś natrafił na problem, wpisz w komentarzu do niniejszego posta.